Spam-Welle hat es auf Onlineshop-Kunden abgesehen

Botnetz überschwemmt E-Mail-Postfächer mit gefälschten Bestellbestätigungen

Bochum, Deutschland (pts013/30.06.2010/10:00) Die Experten der G Data SecurityLabs warnen aktuell vor einer groß angelegten Spam-Kampagne, die es unter anderem auf Kunden von Amazon und buy.com abgesehen hat. Bei den gefälschten E-Mails handelt es sich um täuschend echt aussehende Bestellbestätigungen. Alle E-Mails enthalten URLs, die auf infizierte Webseiten verlinken. Mit der aktuellen Attacke versuchen die Täter neue Zombie-PCs für ihre Botnetze zu rekrutieren. Nach erfolgter Malware-Infektion wird der Rechner umgehend als Spam-Schleuder eingesetzt. Zusätzlich installieren die Kriminellen eine wertlose "Fake AV Software". G Data rät Empfängern der Spam-Mails, diese ungelesen zu löschen und auf keinen Fall die Links anzuklicken. Anwender, die auf G Data Sicherheitslösungen setzen, sind bereits vor der aktuellen Kampagne geschützt.

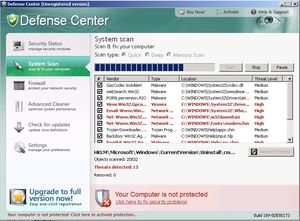

Fallen Anwender auf die Masche herein und der Angriff über die infizierte Webseite gelingt, installiert sich ein Bot (Computerschädling) auf dem PC des Opfers. Dieser Bot bleibt auf dem Rechner, versteckt sich und bindet den Computer in ein Botnetz ein. Die infizierten PCs werden von den Tätern umgehend für den Versand von Spam genutzt. Aktuell lädt der Computerschädling weitere Schadsoftware nach: Ein FakeAV Programm namens "Defense Center".

Nutzer von G Data Security-Lösungen sind bereits geschützt. Die G Data Produkte erkennen diese aktuelle Schadsoftware als Trojan.FakeAV.LAV (FakeAV Programm) und Tro-jan.Generic.4338292 (Bot). Zusätzlich werden die infizierten Webseiten für Benutzer der Produktgeneration 2011 durch den G Data Blacklist-Server gesperrt.

Informationen zu den gefährlichen E-Mails

Alle Absenderadressen sind auf den ersten Blick von .com-Adressen gesendet und haben aktuell folgende Betreffs:

- Your Amazon.com Order (DXX-XXXXXXX-XXXXXXX)

- Thanks for your order!

- Your [WEBSEITE] account information has changed

- Please confirm your message

- Confirm your e-mail address for Windows Live ID

Alle in den Mails enthaltenen Links führen jeweils zu einer schädlichen Webseite. Auszug der identifizierten Ziel-Webseiten:

- bo[removed]on.kr/index2.html

- so[removed]a.co.kr/index2.html

- www.f[removed]ly.org/index8.html

- to[removed]ow.com

- ho[removed]ng.com/xxx.html

- ch[removed]ta.ru/doc.html

- ho[removed]er.com/xxx.html

+ Die nachgeladene FakeAV Software

Die von G Data enttarnte Schadsoftware nennt sich "Defense Center" und gaukelt dem Anwender vor, sein Rechner sei mit einer Vielzahl von Computerschädlingen infiziert. Zur Reinigung des PCs solle der Benutzer die in Wahrheit nutzlose Software online kaufen.

+ Die Attacken

Auszug aus den entdeckten Gefahren: Exploits für PDF, Java und eine aktuelle Schwachstelle im Microsoft Windows-Hilfe und Support Center (CVE-2010-1885).

"Der Schädling ist im Gegensatz zu vielen PCs technologisch auf dem neuesten Stand. Er nutzt eine topaktuelle Schwachstelle deren Patch auf vielen Rechnern noch nicht eingespielt ist," so Ralf Benzmüller, Leiter G Data SecurityLabs. "Zudem werden von vielen Anwendern PDF-Dateien als sicher eingestuft. Dies ist leider nicht mehr der Fall."

Tipps

G Data empfiehlt, derartige E-Mails ungelesen vom System zu löschen. Wenn man zum Beispiel nichts bei Amazon bestellt hat, besteht auch nicht die Notwendigkeit, diese E-Mails überhaupt zu öffnen. Da Onlinekriminelle immer wieder E-Mails von Onlineshop-Anbietern fälschen und den guten Ruf der Unternehmen missbrauchen, gilt:

* Mailadresse des Absenders überprüfen

* Bei Bestellbestätigungen: Bestellnummer und Preise genau ansehen

* Die Ziele der Links VOR dem Anklicken mit der Mouseover-Funktion kontrollieren

* PDF Dateien nicht unbedarft öffnen

* Das Betriebssystem und alle Programme immer auf dem neuesten Stand halten.

* Patches für Windows und Java umgehend einspielen

Erläuterung Bot: Bots sind kleine Programme, die meist unbemerkt im Hintergrund auf den Rechnern der Opfer laufen und dort je nach Funktionsumfang diverse Dinge erledigen - von DoS-Attacken über E-Mail-Spam bis zum Mitlesen von Tastatureingaben und vielem mehr. Der Funktionsumfang ist primär eine Frage, wie viel Geld ein Täter für einen Bot anlegt hat. Bots mit einem sehr großen Umfang sind naturgemäß teurer als eher einfache Bots, die nur wenig können.

Eine weiterführende Analyse zum aktuellen Fall finden Sie im G Data SecurityBlog unter: http://blog.gdatasoftware.com/

(Ende)| Aussender: | G Data Software AG |

| Ansprechpartner: | Thorsten Urbanski |

| Tel.: | +49-234-9762-239 |

| E-Mail: | Thorsten.Urbanski@gdata.de |