12 Milliarden Transistoren in einer CPU

Wer kennt sie alle?

|

Wikipedia: Wgsimon - Eigenes Werk |

Wien (pts018/12.01.2018/16:50) In den vergangenen Tagen haben wieder einmal sogenannte Sicherheitslücken in Computersystemen reichlich mediales Interesse hervorgerufen, indem wissenschaftlich komplexe Themen, aufgrund von scheinbarer Aktualität, mehr oder minder trivial abgehandelt wurden.

Aber was bedeuten "Spectre" & "Meltdown" für Rechenzentrumsbetreiber in der Praxis?

Schöne neue Welt

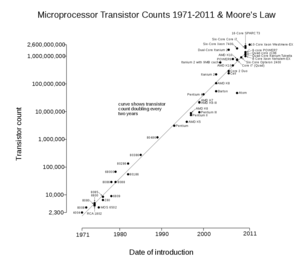

Die erste Intel® CPU aus dem Jahr 1971 beinhaltete rund 2.300 einzelne Schaltelemente, die Transistoren. Ein Elektronikingenieur konnte den gesamten Schaltplan lesen und die Funktionsweise der Intel® 4004 verstehen. Die exponentielle Erhöhung der Integrationsdichte von Schaltelementen, welche durch den Begriff des Mooreschen Gesetzes geprägt wurde (siehe Abbildung), nahm in den darauffolgenden 40 Jahren seinen von der Industrie gewünschten Lauf.

Dies bedeutet, nach nunmehr bald einem halben Jahrhundert Mikroprozessorentwicklung, dass aktuelle Intel® Prozessoren bei rund 12 Milliarden Transistoren auf einem Chip angekommen sind. Nehmen wir unseren erfahrenen Ingenieur aus dem Jahr 1971 her und lassen ihn jede Minute einen Schaltkreis von 10 Transistoren auf deren Funktion hin prüfen, so würde dieser 2.283 Jahre benötigen, um einen einzigen Intel® Mikroprozessor hinsichtlich seiner Funktionalität zu kennen - ohne je eine Sekunde geschlafen zu haben oder anderweitig beschäftigt gewesen zu sein, und mit einem perfekten Gedächtnis über diesen Zeitraum ausgestattet, versteht sich.

Fazit: Kein Mensch und auch kein Unternehmen kann heute die volle Funktionsweise der am Markt befindlichen Mikroprozessoren kennen!

Hinzu kommt natürlich, dass dies auch für die heutigen Betriebssysteme gilt, weil auch diese mittlerweile aus Milliarden von Prozessor-Programmbefehlen bestehen und zusätzlich noch Rekursionen beinhalten.

Sicherheitslücken, wie die am 3. Jänner 2018 veröffentlichten, namens "Spectre" & "Meltdown", sind ebensolche zuvor unbekannte, und nun erkannte "Funktionen" dieser Computer, welche wir in Betrieb haben. Eine wissenschaftlich fundierte, aber auch verständliche Beschreibung der beiden neuen Sicherheitslücken ist auf Wikipedia abrufbar, unter:

https://de.wikipedia.org/wiki/Spectre (Sicherheitslücke)

https://de.wikipedia.org/wiki/Meltdown (Sicherheitslücke)

Die tiefer gehende Analyse findet sich hier:

TU Graz: https://spectreattack.com

Die Entdeckung war bereits vor über einem halben Jahr

"Spectre" & "Meltdown" wurden demzufolge bereits vor rund einem halben Jahr entdeckt und zunächst gar nicht veröffentlicht! Dies deshalb, weil redliche Entdecker von Sicherheitslücken den Hard- und Software-Herstellern einen Entwicklungsvorsprung gegenüber jenen geben wollen, welche diese gegen jemand Dritten einsetzen möchten.

Was bedeutet dies in der Praxis?

Bevor man als Rechenzentrumsleiter nervös würde, kann man sich folgendes vor Augen führen:

Auf Grundlage der obigen Ausführungen dürfen wir von vielen, den Anwendern unbekannten "Features" unserer Computer ausgehen, welche die Hersteller der einzelnen Komponenten gar nicht preisgeben wollen. Hinzu kommen dann Eigenheiten der Produkte, welche zuvor nicht einmal die Hersteller selbst kennen, wie im Falle von "Spectre" & "Meltdown".

Teilweise werden diese Besonderheiten entdeckt, teilweise treten diese auch niemals in Erscheinung. Natürlich ist weltweit von einer zunehmenden Anzahl von geschickten Hackern auszugehen, welche es verstehen solche undokumentierten oder unerwünschten Features für deren nicht immer redliche Vorhaben zu missbrauchen.

Daher handelt es sich bei der Sicherheit in allen Bereichen seit jeher um einen sogenannten Rüstungswettlauf, welcher niemals zu gewinnen ist, wie wir wissen.

Was ist daher im konkreten Fall zu tun?

1. Fakt ist, dass in der Öffentlichkeit bislang kein einziger konkreter Anwendungsfall von Schadsoftware, basierend auf den Sicherheitslücken "Spectre" & "Meltdown", bekannt ist.

2. Fakt ist, dass eine spekulative Schadsoftware basierend auf "Spectre" & "Meltdown" nach heutigem Wissenstand vom System nicht unbemerkt Speicherinhalte nachhaltig manipulieren kann. Die Sicherheitslücken beziehen sich demnach auf das Auslesen von Daten. Der ordnungsgemäße Betrieb des Computers hierdurch alleine bleibt weiterhin gewähreistet.

3. Fakt ist, dass die Sicherheitslücke nur durch eine bis dato noch nicht bekannte Schadsoftware ausgenutzt werden könnte, mit welcher der angegriffene Computer zunächst einmal infiziert werden müsste.

Aus diesem Befund ergeben sich auch bei "Spectre" & "Meltdown" die gleichen Sicherheitsrichtlinien und Gegenmaßnahmen, wie bei allen anderen Sicherheitslücken unserer Computersysteme auch:

1. Sichern Sie Ihre Computerinfrastruktur vor dem Ausführen von Schadsoftware ab. Bedenken Sie eine Mehrfachabsicherung auf den unterschiedlichen Abstraktionsschichten der Software-Layer.

2. Aktualisieren Sie sowohl die hardwarenahe Software (z.B. BIOS bei "Meltdown") als auch die Betriebssysteme (z.B. Internet-Browser bei "Spectre") mit jenen, gegen die Sicherheitslücken gewappneten Versionen.

3. Seien Sie stets wachsam und informieren Sie sich kontinuierlich über neue Bedrohungsszenarien, welche unter Umständen alle ihre bisherigen Sicherheitsmaßnahmen unterlaufen könnten.

NOVARION® arbeitet intensiv mit ihren OEM-Partnern an den Softwareupdates.

Für die Aktualisierung der hardwarenahen Software unserer Server-Systeme empfiehlt NOVARION® die folgende Internetseite, unseres OEM-Partners Super Micro®, auf welcher bereits heute die einschlägigen Softwareupdates für die meisten unserer Quanton® Server-Systeme zu finden sind:

https://www.supermicro.com/support/security_Intel-SA-00088.cfm

Beachten Sie bitte, dass eine etwaige Aktualisierung eines unserer Storage Systeme Tacyon® oder PlatinStor® jedenfalls nur von einem zertifizierten Techniker durchzuführen ist. Zuvor sollte aber ein kurzes Security Assessment stattfinden, um festzustellen, ob überhaupt ein Bedrohungsszenario durch "Spectre" & "Meltdown" zu erwarten ist.

Rechtlicher Hinweis

Es sein angemerkt, dass alle Informationen in diesem Artikel einen Best-Practice-Vorschlag von NOVARION® für deren Computersysteme darstellen und natürlich nicht generell für alle Anwender unserer Technologien gleichermaßen hinsichtlich Sicherheit, Performance oder Compliance-Richtlinien gelten können. Sollten Sie diesbezüglich zusätzliche personalisierte Informationen benötigen, wenden Sie sich bitte gerne an Ihren Betreuer bei NOVARION®, oder rufen Sie: +43 1 5441159 an. Für den Inhalt der angegebenen Internet-Links, können wir keine Haftung übernehmen.

NOVARION Systems

NOVARION entwickelt und produziert High-Tech-Computer-Systeme für Unternehmen sowie Forschungseinrichtungen. Dabei schlägt NOVARION in einzigartiger Weise die Brücke zwischen Wissenschaft und Technologie mit dem Ergebnis unerreicht leistungsfähiger sowie kosteneffizienter Rechenzentrumslösungen, bis hin zur Quantenkryptographie. NOVARION hat seinen Hauptsitz in Wien und betreibt mehrere Niederlassungen in Europa und den USA.

Weitere Informationen finden Sie auf folgenden Webseiten:

http://novarion.systems

Portal zur IT-Industrie des 21. Jahrhunderts

http://machines.live

| Aussender: | Novarion Systems GmbH |

| Ansprechpartner: | Simone Faltin |

| Tel.: | +43 1 5441159-2352 |

| E-Mail: | Simone.Faltin@novarion.com |

| Website: | www.novarion.systems |