Wirtschaftsspionage - Neue alte Angriffe durch Abhörschnittstellen

Gesetzlich vorgeschriebene Hintertüren werden von Staaten zur Spionage ausgenutzt

|

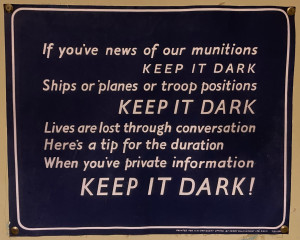

Warnschild aus dem 2. Weltkrieg im Bletchley Park Museum (Bild: 2024 Klaudia Zotzmann-Koch) |

Wien (pts009/08.10.2024/09:05)

Der 1994 verabschiedete Communications Assistance for Law Enforcement Act (CALEA) zwang Telekommunikationsanbieter und Zulieferer, alle relevanten Komponenten mit Hintertüren zu versehen, welche ein Mitschneiden von transportierten Metadaten und Daten erlauben. Seit über 30 Jahren warnen Fachpersonen aus der Informationssicherheit vor Missbrauch dieser Zugänge. Aktuell wurden die US-amerikanischen Anbieter AT&T und Verizon Opfer einer Attacke. Die Spur führt nach China. Aufgrund der gesetzlichen Abschaffung der Sicherheit in vernetzten Systemen ist der Angriff keine Überraschung. Die DeepSec Konferenz wiederholt daher ihre jährliche Warnung vor absichtlichen Schwächungen der Informationssicherheit.

Angst vor Digitalisierung

CALEA nahm seinen Anfang, weil das Federal Bureau of Investigation (FBI) aufgrund der zunehmenden Digitalisierung der Telekommunikation Furcht vor dem Versagen der damaligen Abhörtechnologie hatte. Die Konsequenz war der Einbau von Schnittstellen für die Abhörung in alle relevanten Komponenten von Telekommunikationsanbietern. Ursprünglich war nur Telefonie betroffen. CALEA wurde in Folge auf Voice over IP (VoIP) und alle Breitbandanschlüsse erweitert. Dies gilt speziell für Mobilfunknetzwerke, aber auch für alle Festnetztechnologien. Der Nutzen war von Anfang an umstritten, da eine vorhandene Verschlüsselung bei den Übertragungen nicht von Überwachung und gezwungener Entschlüsselung betroffen war.

Als Konsequenz sind alle Komponenten für Telekommunikationsnetzwerke, die in den USA eingesetzt werden, auch für den weltweiten Markt mit diesen Schnittstellen versehen. Totalitäre Länder, wie beispielsweise der Iran, haben es damit leichter, eine Überwachung der Bevölkerung technisch umzusetzen. Andere Diktaturen sehen diese Technologie wohl ähnlich positiv.

Spionagefall in Griechenland

In den Jahren 2004 und 2005 wurden in Griechenland die gesetzlich vorgeschriebenen Überwachungsschnittstellen kompromittiert und zum Abhören von über 100 Mobilfunktelefonen verwendet. Darunter waren hochrangige Regierungspersonen und Personen aus dem Beamtenwesen. Der damalige Premierminister Kostas Karamanlis, die Bürgermeisterin von Athen, Angehörige des Militärs und Abgeordnete wurden bespitzelt. Der Vorfall ist als The Athens Affair weltweit bekannt und wurde in der Eröffnung der DeepSec Konferenz im Jahre 2015 von James Bamford ausführlich diskutiert. Damit trat eines der Szenarien ein, vor denen die Fachwelt bereits über 10 Jahre zuvor gewarnt hatte. Die Täter sind nach wie vor unbekannt.

Nimmt man die jetzige geopolitische Lage als Hintergrund, so ist leicht vorhersehbar was mit aktuellen und zukünftigen Hintertüren in Telekommunikation- und IT-Infrastruktur tatsächlich geschehen kann. Unter der ungarischen EU Ratspräsidentschaft wird eifrig an der Zerstörung der Messenger-Sicherheit auf mobilen Endgeräten gearbeitet. Die Vorwände sind genau dieselben wie zuvor bei der Entwicklung des CALEA. Die Konsequenzen von Chat Control wären allerdings viel gravierender, weil sichere Ende-zu-Ende-Verschlüsselung gerade die Maßnahme war, um CALEA als Bedrohung zu begegnen. Gerade die Ende-zu-Ende-Verschlüsselung soll aber in diesen neuen Vorschlägen zur Gesetzgebung durch Hintertüren in Apps und Betriebssystemen ausgehebelt werden.

Warnungen der Fachwelt werden ignoriert

Spionage ist ein ernstes und aktuelles Thema. Darüber hinaus sind ganz konkret politische Prozesse und Unternehmen bedroht. Die Verteidigung von Daten und Zugängen sind die Hauptaufgabe der Informationssicherheit. Überwachungsschnittstellen sind letztlich immer eine Aushebelung von Sicherheitsmaßnahmen, egal aus welchem Grund. Deswegen werde sie auch von der Fachwelt stets als Hintertür bezeichnet. Die geplante Funktion ist dabei unerheblich. Es besteht auch im Falle eines Angriffs technisch kein Unterschied, ob das Mitschneiden von Daten mit oder ohne richterliche Genehmigung erfolgt. Die technische Infrastruktur ist vorhanden und wird ausgenutzt. Am 5. Oktober 2024 meldete das Wallstreet Journal, dass Angreifer die Schnittstellen von AT&T und Verizon ausgenutzt haben. Der Angriff wurde auf Verbindungen zur chinesischen Regierung zurückgeführt. Die Warnungen der Vergangenheit haben sich wieder bestätigt.

Sicher oder unsicher - keine Mittelwege

Es darf keine Schwächung der Sicherheit in der Informationstechnologie geben. Diese Aussage wird wieder und wieder bei Vorschlägen zur Überwachung ignoriert. Die Folgen sind für Unternehmen und Regierungen gleichermaßen bedrohlich. Wirtschaftsspionage richtet sehr hohen Schaden an. Spionage auf Behördenebene hat darüber hinaus politische oder diplomatische Folgen, die mitunter nicht monetär ausgedrückt werden können. Die Eröffnung der DeepSec behandelt politische Einflussnahme durch Meinungsmanipulation. Ausspionierte Daten sind in diesem Zusammenhang extrem gefährlich.

Die DeepSec Konferenz möchte mit Vorträgen auf reale Bedrohungen hinweisen. Das Spektrum reicht von Sicherheit in Cloud Systemen, Gefahren von "AI" Sprachmodellen, Defekten in Applikationen bis hin zu Gefahren für Rechenzentren. Die Umsetzung von Informationssicherheit ist wichtig für den Alltag, sei es privat oder im Arbeitsleben. Einbrüche in digitale Infrastruktur geschieht selten ohne Vorwarnungen. Analog zu Flutkatastrophen gibt es teilweise Jahre vorher Warnungen von Fachpersonen, die nicht gehört werden. Im Falle von den CALEA-Schnittstellen wird seit über 30 Jahren gewarnt. In den Voträgen erfährt man auch Lösungen für Sicherheitsprobleme. Diese Informationen sind unverzichtbar für eine zeitgemäße Verteidigung der eigenen Infrastruktur.

In diesem Kontext sei auf die DeepINTEL Security Intelligence Konferenz hingewiesen. Sie findet einen Tag vor der DeepSec Konferenz statt. Die DeepINTEL ist nicht öffentlich und diskutiert aktuelle Gefahren für IT-Systeme und -infrastruktur in Form von Details zu Vorfällen bzw. aufgeklärte Fähigkeiten von Angriffsgruppen. Informationssicherheit ist nicht statisch. Eine gute Verteidigung muss auf Angriffe mit geeigneten Anpassungen reagieren.

Programme und Buchung

Die DeepSec-2024-Konferenztage sind am 21. und 22. November. Die DeepSec-Trainings finden an den zwei vorangehenden Tagen, dem 19. und 20. November statt. Alle Trainings (bis auf angekündigte Ausnahmen) und Vorträge sind als Präsenzveranstaltung gedacht, können aber im Bedarfsfall teilweise oder komplett virtuell stattfinden. Für registrierte Teilnehmer und Teilnehmerinnen wird es einen Stream der Vorträge auf unserer Internetplattform geben.

Die DeepINTEL Security Intelligence Konferenz findet am 20. November statt. Da es sich um eine geschlossene Veranstaltung handelt, bitten wir um direkte Anfragen zum Programm an unsere Kontaktadressen. Wir stellen dafür starke Ende-zu-Ende Verschlüsselung bei Kommunikation zur Verfügung: https://deepsec.net/contact.html

Tickets für die DeepSec Konferenz und die Trainings können Sie jederzeit online unter dem Link https://deepsec.net/register.html bestellen. Ermäßigungscodes von Sponsoren stehen Ihnen zur Verfügung. Bei Interesse melden Sie sich bitte unter deepsec@deepsec.net. Bitte beachten Sie, dass wir wegen der Planungssicherheit auf rechtzeitige Ticketbestellungen angewiesen sind.

(Ende)

| Aussender: | DeepSec GmbH |

| Ansprechpartner: | René Pfeiffer |

| Tel.: | +43 676 56 26 390 |

| E-Mail: | deepsec@deepsec.net |

| Website: | deepsec.net/ |