Neue Spyware CloudMensis spioniert Mac-Besitzer aus

Angreifer nutzen Clouddienste wie Dropbox für ihre illegalen Zwecke

|

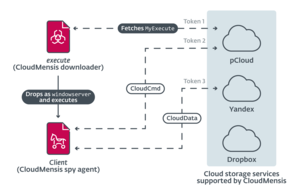

So nutzt CloudMensis Cloudspeicherdienste (Bild: ESET) |

Jena (pts011/19.07.2022/12:00)

Spyware für Mac-Rechner steht bei Cyberkriminellen hoch im Kurs. Nach DazzleSpy (Januar 2022) und Gimmick (März 2022) haben ESET-Forscher die bereits dritte Spionage-Malware mit hohem Gefahrenpotenzial aufgedeckt. Die von ESET als "CloudMensis" getaufte, bislang unbekannte Spyware spioniert infizierte Apple-Rechner seit Februar 2022 umfassend aus. Dokumente und Tastatureingaben werden mitgeschnitten, E-Mail-Nachrichten und -Anhänge gespeichert, Dateien von Wechseldatenträgern kopiert und Bildschirmaufnahmen angefertigt. Besondere Bedeutung kommen Cloudspeicherdiensten wie Dropbox, pCloud und Yandex Disk zu: Sie dienen sowohl als Kommunikationsmedium zwischen Opfer und Angreifer als auch als Speicher für weitere Malware und die erbeuteten Informationen.

Die detaillierte Analyse der ESET-Forscher finden Interessierte auf dem Security-Blog "WeliveSecurity.de":

https://www.welivesecurity.com/deutsch/2022/07/19/cloudmensis-macos-spyware-beobachtet-dich-genau

Cloudspeicherdienste als Dreh- und Angelpunkt für Datendiebstahl

Sobald CloudMensis ausgeführt wird und Administratorrechte erlangt hat, lädt es weitere funktionsreichere Malware von einem Online-Speicherdienst herunter. Dieser Schadcode ist mit einer Reihe von Spionagewerkzeugen ausgestattet, um Informationen vom angegriffenen Mac zu sammeln. Die Absicht der Angreifer ist eindeutig der Diebstahl von Dokumenten, Screenshots, E-Mail-Anhängen und anderen sensiblen Daten.

CloudMensis nutzt Cloudspeicher sowohl für den Empfang von Befehlen seiner Betreiber als auch für die Exfiltration von Dateien. Die Spyware verwendet drei verschiedene Anbieter: pCloud, Yandex Disk und Dropbox.

Die begrenzte Verbreitung von CloudMensis lässt darauf schließen, dass die Spyware als Teil einer gezielten Operation eingesetzt wird. Nach den Erkenntnissen der ESET-Forscher setzen die Betreiber dieser Malware-Familie CloudMensis nur für ganz bestimmte und lukrative Ziele ein. Die Ausnutzung von Schwachstellen zur Umgehung von macOS-Abwehrmechanismen zeigt, dass die Malware-Betreiber aktiv versuchen, den Erfolg ihrer Spionageoperationen zu maximieren. Zwar wurden bei den Untersuchungen keine bisher nicht offengelegten Schwachstellen (Zero Days) gefunden, aber die Verwendung bekannter "alter" Sicherheitslücken nachgewiesen. Eine davon ist die Schwachstelle CVE-2020-9934, die den Apple-eigenen Systemintegritätsschutz (SIP) aushebeln kann. Die ESET-Forscher empfehlen daher, einen Mac mit aktuellem Betriebssystem zu verwenden, um die Umgehung von Sicherheitsmaßnahmen zu vermeiden.

Apple ist das Problem Spyware bekannt

Apple hat Ende November 2021 indirekt eingeräumt, dass Anwender ein Problem mit Spyware haben könnten. Diesen Schluss legt die Klage gegen das israelische Technologieunternehmen NSO Group nahe. Damit will Apple die Überwachung von und den gezielten Angriff auf die eigenen Anwender durch deren Spionagesoftware "Pegasus" unterbinden. Zudem haben kürzlich Apple-Entwickler in einer Vorschau auf die kommenden Betriebssysteme iOS16, iPadOS16 und macOS Ventura eine neue Sicherheitsfunktion namens Lockdown Mode vorgestellt. Diese beschränkt jene Funktionen, die regelmäßig für die Ausführung von Schadcode und dessen Verbreitung von Malware genutzt wird.

"Es ist noch nicht ganz klar, wie CloudMensis ursprünglich verbreitet wurde und welche Ziele die Angreifer verfolgen. Die allgemeine Qualität des Codes und die fehlende Verschleierung lassen darauf schließen, dass die Autoren mit der Mac-Entwicklung weder sehr vertraut noch sehr fortgeschritten sind. Dennoch wurde viel Aufwand betrieben, um CloudMensis zu einem leistungsfähigen Spionagetool zu machen. Es stellt definitiv eine Bedrohung für potenzielle Ziele dar", erklärt ESET-Forscher Marc-Etienne Léveillé, der CloudMensis analysiert hat.

https://www.welivesecurity.com/deutsch/2022/07/19/cloudmensis-macos-spyware-beobachtet-dich-genau

(Ende)| Aussender: | ESET Deutschland GmbH |

| Ansprechpartner: | Michael Klatte |

| Tel.: | +49 3641 3114 257 |

| E-Mail: | michael.klatte@eset.de |

| Website: | www.eset.com/de/ |