Operation Magnus bringt RedLine Stealer zu Fall

ESET enthüllt weitere Hintergründe zu erfolgreicher Operation gegen Cyberkriminalität

|

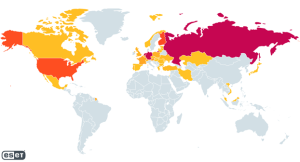

Geografische Verteilung der RedLine-Kontrolloberfläche (Grafik: ESET) |

Jena (pts015/08.11.2024/11:15)

Im Rahmen der "Operation Magnus" zerschlugen internationale Behörden am 24. Oktober 2024 erfolgreich die Infrastruktur hinter dem berüchtigten RedLine Stealer und seinem Klon META Stealer. ESET veröffentlicht nun weitere Analysen zur Schadsoftware. Sie geben Einblick in die Funktionsweise des Malware-as-a-Service (MaaS)-Imperiums um die beiden Infostealer. Deutschland war zum Beispiel einer der Hauptstandorte der Infrastruktur hinter der Schadsoftware.

"Malware-as-a-Service erfreut sich in der Cybercrime-Community großer Beliebtheit – unsere Untersuchungen zeigen, dass rund 1.000 Abonnenten die Dienste von RedLine und META stealer genutzt haben. Dieser Schlag war daher ein großer Erfolg für die Internetsicherheit", sagt ESET-Forscher Alexandre Côté Cyr, der beide Infostealer untersucht hat. "Basierend auf unserer Analyse des Quellcodes und der Backend-Beispiele haben wir festgestellt, dass hinter beiden Programmen derselbe Autor steckt."

Bereits im April 2023 beteiligte sich ESET an einer Störung von RedLine Stealer: Mit der Entfernung mehrerer GitHub-Repositories wurde die Benutzeroberfläche, die der Steuerung von Malware-Kampagnen diente, erheblich beeinträchtigt.

Was macht die Schadsoftware so gefährlich?

Die beiden Schadprogramme gehören zu den sogenannten Infostealern. Darunter verstehen IT-Experten Schadsoftware, die auf den Diebstahl persönlicher Informationen spezialisiert ist. RedLine Stealer war beispielsweise in der Lage, eine Vielzahl sensibler Informationen zu sammeln: Cookies, sichere Anmeldeinformationen und Kreditkartendaten von Browsern sowie gespeicherte Daten von Steam, Discord, Telegram und verschiedenen Desktop-VPN-Anwendungen. Über eine eigene Benutzeroberfläche konnten Hacker mit RedLine Stealer ihre digitalen Raubzüge steuern. META Stealer bietet ähnliche Funktionen.

Rückgrat der Malware analysiert

Die detaillierte Untersuchung der internen Strukturen von RedLine ergab, dass die Steuerung über ein Netzwerk von Backend-Modulen organisiert war. Die Serverkommunikation wurde anfangs über das Windows Communication Framework abgewickelt und später auf eine REST-API umgestellt. Diese Anpassung zeigte, wie flexibel und widerstandsfähig die Entwickler hinter RedLine agierten, um auf technische Störungen und Ermittlungsmaßnahmen zu reagieren.

Deutschland von zentraler Bedeutung

Die untersuchten IP-Adressen gaben Aufschluss über die Länder, aus denen die Steuerungsoberfläche von RedLine Stealer gehostet wurde. Deutschland bildete zusammen mit Russland und den Niederlanden mit jeweils 20 Prozent die größte Region. Die restlichen 40 Prozent verteilten sich auf Finnland, die USA und andere Länder (Abb. 1). Ein Großteil der Server, auf denen die Schadsoftware lief, befand sich in Russland.

Informationsdiebstahl für jedermann

RedLine wird nicht zentral betrieben, sondern basiert auf einem MaaS-Modell, bei dem jeder Interessierte eine schlüsselfertige Infostealer-Lösung in verschiedenen Online-Foren und Telegram-Kanälen kaufen kann. Kunden oder Partner können sich für eine monatliche Gebühr oder eine lebenslange Lizenz entscheiden.

"Durch den Einsatz einer vorgefertigten Lösung ist es für Partner einfacher, RedLine Stealer in größere Kampagnen zu integrieren. So tarnte sich die Malware beispielsweise 2023 als kostenlose Download-Version von ChatGPT oder Anfang 2024 als Cheat für Videospiele", erklärt Côté Cyr.

Vor der Operation Magnus war RedLine einer der am weitesten verbreiteten Infostealer mit sehr vielen Partnern, die Kontrolloberfläche nutzten. Der Malware-as-a-Service-Anbieter scheint jedoch von einer kleinen Anzahl von Personen kontrolliert zu werden. Einige dieser Personen wurden inzwischen von den Strafverfolgungsbehörden identifiziert.

Potenzial für Wiederaufnahme der Angriffe bleibt

Auch wenn der Betrieb von RedLine momentan eingeschränkt ist, bleiben Gefahren bestehen: Einzelne Stealer-Versionen könnten weiterhin aktiv sein, da ihre Kommunikations-Server zwar geschlossen, jedoch nicht vollständig neutralisiert sind. Durch bereits aktive Installationen und illegal verbreitete Versionen könnte die Malware auf verschiedenen Ebenen wiederauftauchen.

Eine ausführliche technische Analyse finden Sie im Forschungs-Blogpost "RedLine Stealer: Analyse eines berüchtigten Datendiebes" auf WeLiveSecurity.com.

(Ende)| Aussender: | ESET Deutschland GmbH |

| Ansprechpartner: | Philipp Plum |

| Tel.: | +49 3641 3114 141 |

| E-Mail: | philipp.plum@eset.com |

| Website: | www.eset.de |